Solution

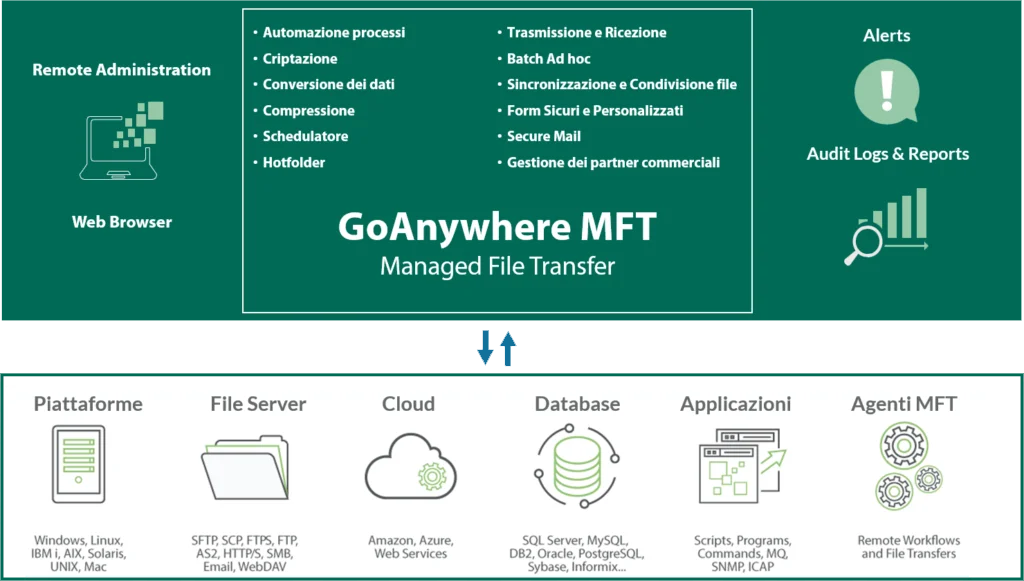

Managed File Transfer con GoAnywhere

Gestisci tutte le esigenze aziendali di trasferimento file attraverso una singola interfaccia in modo semplice, sicuro ed efficace

GoAnywhere è la suite di software leader di mercato che automatizza e crittografa i dati durante il loro trasferimento tra la tua azienda e i tuoi stakeholder interni ed esterni, proteggendoli dalle vulnerabilità, migliorando la qualità degli scambi e riducendo i costi. Non è più necessario utilizzare prodotti e script “fatti in casa”, GoAnywhere soddisferà tutte le esigenze in ambito MFT rispettando i requisiti di conformità alle normative vigenti quali GDPR, PCI DSS, SOX, ISO 27000 e GLBA.

Perchè GoAnywhere?

Facilità e velocità di implementazione

Grazie ad interfacce utente semplici, all’assistenza dedicata e alla creazione di processi drag-and-drop

Miglioramenti e aggiornamenti continui

Per anticipare gli hacker ed essere sempre conformi ai requisiti di sicurezza dei dati in continua evoluzione

Opzioni di deployment flessibili

Adatte ad aziende che distribuiscono tutto il loro software on-premise, oppure utilizzatrici di servizi web o soluzioni ibride

Massima scalabilità e personalizzazione

Per rispondere alle reali esigenze di business che possono evolvere nel tempo, tutelando il budget

Compliance garantita

Massima conformità ai requisiti di settore e alle normative di privacy nazionali ed internazionali

Massimi criteri di sicurezza

Accesso agli utenti con password, autorizzazioni a livello di cartella, gruppi/ruoli di utenti, protocolli di crittografia standard e altro ancora

Load balancer

Bilanciamento dei carichi di lavoro sui sistemi della rete grazie alla funzione di load balancer

Gateway sicuro

Gateway sicuro DMZ, che utilizza un reverse proxy per inibire le porte in ingresso della tua rete interna

Ispezione file vulnerabili

Possibilità di ispezionare i contenuti volti alla ricerca di informazioni sensibili, malware o persino file eseguibili ad alto rischio che rappresentano una minaccia

Come funziona GoAnywhere?

Una Soluzione All-In-One

Non è più necessario utilizzare più prodotti e script “fatti in casa”. GoAnywhere è una soluzione completa che gestirà tutte le esigenze di movimentazione dei file della tua azienda attraverso una singola interfaccia.

La suite di prodotti

Advanced Workflows

Advanced Workflows consente di definire i trasferimenti di file e i processi aziendali.

Utilizzando i flussi di lavoro avanzati, sarai in grado di:

- Progettare nuovi flussi di lavoro attraverso un’interfaccia intuitiva

- Aggiungere più attività da eseguire insieme a un flusso di lavoro

- Criptare i file in transito e a riposo, con gli standard di crittografia OpenPGP

- Utilizzare i protocolli di sicurezza più diffusi, come SFTP, FTPS, AS2 e HTTPS PeSIT

- Pianificare i flussi di lavoro utilizzando i pianificatori integrati di GoAnywhere

Secure Folders

Secure Folders offre a stakeholder interni ed esterni un rapido accesso a cartelle e file autorizzati con il client web HTTPS di GoAnywhere. Può aiutare il tuo team a collaborare con funzionalità come:

- Semplice interfaccia drag-and-drop per il trasferimento di file

- Registri di controllo completi e attività degli utenti sui trasferimenti

- Permessi granulari per gli utenti sulle cartelle sul server

Advanced reporting

Advanced reporting consente di inviare rapporti ai revisori o dimostrare la conformità PCI DSS. Questo modulo genera 20 diversi tipi di report di gestione in formato PDF. Include rapporti dettagliati sull’attività dell’utente amministratore, lavori completati, riepilogo di tutti i trasferimenti di file e un rapporto di controllo delle impostazioni di sicurezza (per la conformità PCI DSS).

Secure Forms

Secure Forms crea moduli personalizzati e li invia agli utenti tramite link pubblici o privati. Gli utenti potranno accedere al collegamento per caricare i propri file e inviare informazioni, che GoAnywhere MFT crittografa e invia per l’elaborazione.

Secure ICAP Gateway

Secure ICAP Gateway (ICAP) è aumenta la sicurezza delle informazioni critiche che fluiscono attraverso l’infrastruttura proxy web esistente di un’organizzazione o i trasferimenti di file gestiti (MFT).

Le funzionalità di sicurezza aggiuntive di ICAP consentono alle organizzazioni di ispezionare i contenuti volti alla ricerca di informazioni sensibili, malware o persino file eseguibili ad alto rischio che rappresentano una minaccia per i tuoi dati.

Secure Mail

Secure Mail invia messaggi e file crittografati. Quando un’e-mail viene inviata tramite il client Web di GoAnywhere o Microsoft Outlook (utilizzando il nostro plug-in Outlook), i destinatari ricevono un’e-mail con un collegamento univoco. Facendo clic su questo collegamento e inserendo una password facoltativa, accederanno al messaggio e ai file tramite una connessione HTTPS sicura.

MFT Agent

MFT Agent sono applicazioni leggere utilizzate per automatizzare i trasferimenti di file e i flussi di lavoro in sistemi remoti e ambienti cloud. Puoi gestire i tuoi agenti dalla distribuzione centrale di GoAnywhere, per configurare e pianificare facilmente i trasferimenti di file all’interno della tua azienda.

Per creare agenti MFT, è necessario acquistare il modulo Advanced Workflows.

Cloud Connectors

I Cloud Connectors offrono connettività immediata con le più diffuse applicazioni cloud e web come Salesforce, SharePoint, Box, Dropbox, Microsoft Dynamics 365 e Google Drive. Le integrazioni consentono di condividere e recuperare facilmente i file tra queste applicazioni e GoAnywhere.

GoAnywhere Gateway

GoAnywhere Gateway è un avanzato reverse e forward proxy che permette alle aziende un ulteriore livello di sicurezza per i trasferimenti di file sia interni che esterni. I servizi di condivisione vengono così mantenuti in modo sicuro all’interno della propria rete privata, senza esporre dati sensibili nella DMZ (Demilitarized Zone); si possono anche effettuare connessioni a sistemi esterni per conto degli utenti nella rete privata.